setelah saya browsing saya menemukan artikel yang cukup menarik dengan judulTernyata blackberry juga mungkin untuk di hack maka setelah saya baca postingan tersebut saya menyimpulakan ternyata bb ada kemungkinan bisa di hack tapi untuk cara dan triknya saya juga kurang faham mau tahu isi postinganya seperti apa?

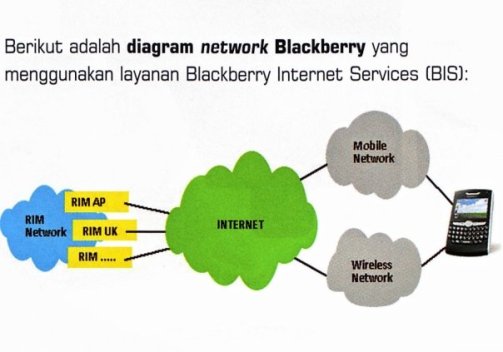

Karena menurut beberapa ahli bahwa salah satu kelemahan sekaligus kekuatan Blackberry adalah adanya feature “proxying” yang hampir ada pada setiap device dari RIM ini, yang mana hampir secara keseluruhan layananan Blackberry baik itu e-mail (pushmail), browsing baik dari dan menuju perangkat Blackberry kita melalui server Blackberry (untuk kawasan ASIA PASIFIK) server berada ap.blackberry.com